KT 통신망을 노린 무단 소액결제 사건의 배후로 지목된 중국 국적 용의자 2명이 경찰에 붙잡히면서, 이들이 사용한 정교한 해킹 수법과 불법 장비 활용 방식에 대해 수사가 집중되고 있다.

경기남부경찰청 사이버수사과는 2025년 9월 16일 정보통신망법 위반 및 컴퓨터 사용 사기 등의 혐의로 중국 국적의 A씨(48)를 인천국제공항에서 긴급 체포했다. 또 그의 공범으로 지목된 B씨(44)도 같은 날 서울 영등포구에서 범죄수익 은닉규제법 위반 혐의 등으로 검거했다. 이들은 KT 이용자들의 휴대전화를 무단으로 해킹해 소액결제를 진행한 뒤 이를 현금화한 혐의를 받고 있다.

경찰은 이들이 이동식으로 사용한 불법 소형 기지국 장비를 현장에서 확보했다. 해당 장비는 통신기지국인 ‘펨토셀’로 추정되며, 이는 통신사가 실내 통신 품질을 보완할 목적으로 제공하는 초소형 기지국이다. KT는 과거 15만여 대의 펨토셀을 설치한 것으로 알려졌지만, 장비 철거나 재사용 관리가 허술했던 점이 악용된 가능성이 거론된다. 일부 장비는 자사 네트워크에 등록되지 않은 상태에서 외부로 유출돼, 범행에 쓰였을 것으로 보인다.

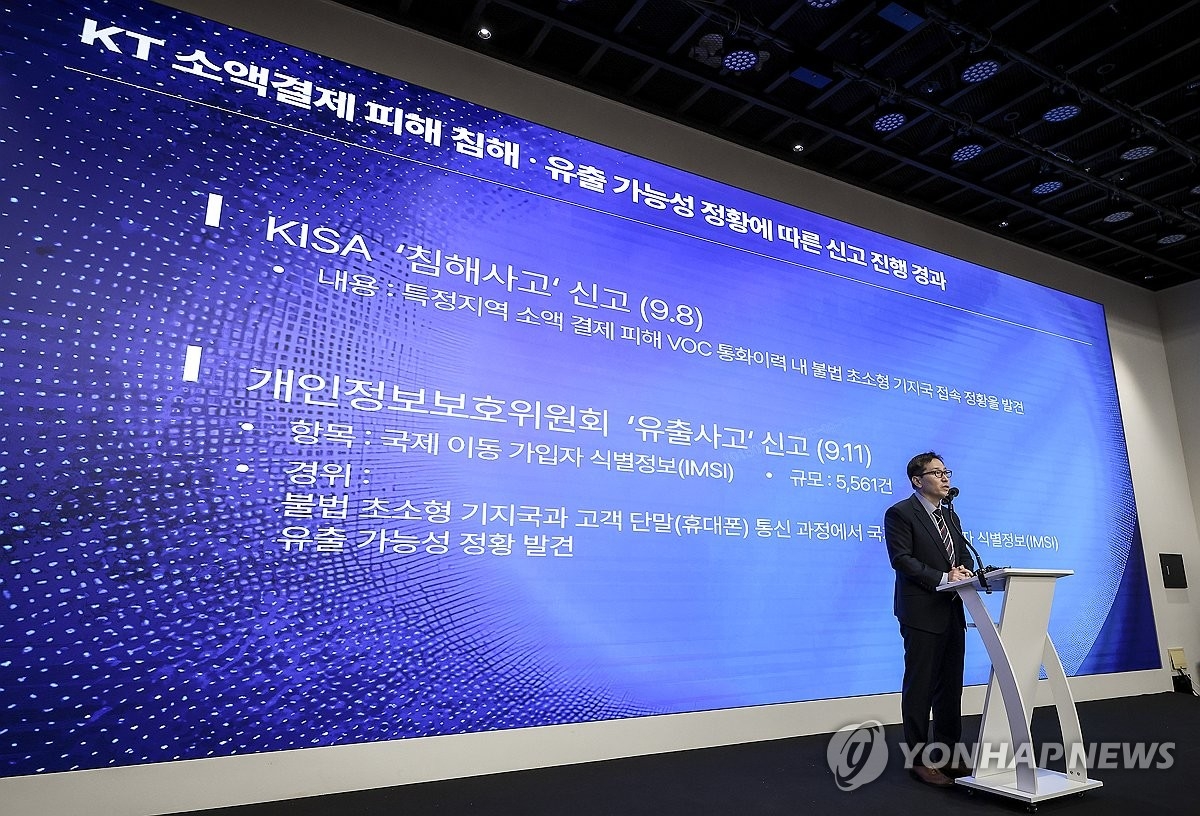

KT는 이번 사건과 관련된 소액결제 피해 사례가 총 278건이며, 피해 금액은 약 1억 7천만 원으로 조사됐다고 밝혔다. 확인된 피해자는 5천561명이며, 이들의 가입자 식별번호(IMSI)가 유출된 것으로 파악됐다. IMSI는 통신망 상에서 사용자 단말기를 식별하는 데 쓰이는 번호로, 외부 유출 시 통신 사기 등에 악용될 수 있다. 하지만 이 번호만으로는 결제가 불가능하므로, 별도로 유출된 개인정보가 결합돼 사용됐을 것으로 경찰은 보고 있다.

결제 방식은 KT의 ARS 인증 시스템을 겨냥한 것으로 확인됐다. 이 방식은 사용자의 이름, 전화번호, 생년월일을 입력한 뒤 통화로 인증을 완료하는 구조인데, 용의자들은 펨토셀을 이용해 피해자들의 휴대전화 전화를 가로채고 대신 응답해 결제를 진행한 것으로 추정된다. 이러한 작동 방식은 본인인증 절차를 기술적으로 우회했음을 보여주며, 매우 정교한 범죄 수법이 동원된 점에서 수사기관의 주목을 끌고 있다.

이번 사건은 펨토셀 관리의 허점과 디지털 인증 시스템의 취약성을 동시에 드러냈다는 점에서 주목받고 있다. 향후 수사 결과에 따라 중고 통신장비 유통 관리, 통신사 장비 회수 체계, ARS 인증 구조 전반에 대한 개선 요구가 커질 가능성이 있다. 동시에 유사 수법을 막기 위한 기술적·제도적 대응도 필요하다는 목소리가 높아지고 있다.

0

0

![[사장분석] 미 정부 셧다운 시한 임박… 시장은 왜 이렇게 태평한가](https://f1.tokenpost.kr/2026/02/j89t8rmwy3.jpg)

![[마켓분석] 비트코인 바닥, 가격만 보면 놓친다... 고수들이 기다리는 결정적 '변수'는?](https://f1.tokenpost.kr/2026/02/3f0krn151k.jpg)

![[자정 뉴스브리핑] 전 세계서 3억 1,400만 달러 포지션 청산…ETH 단일 건 최대 外](https://f1.tokenpost.kr/2026/02/ibr3hi5q9p.jpg)

![[Episode 12] IXO™2024 참여하고, 2억원 상당 에어드랍 받자!](https://f1.tokenpost.kr/2024/03/bk2tc5rpf6.png)

![[Episode 11] 코인이지(CoinEasy) 에어드랍](https://f1.tokenpost.kr/2024/02/g0nu4cmps6.png)

![[Episode 8] Alaya 커뮤니티 입장하고, $AGT 받자!](https://f1.tokenpost.kr/2023/10/0evqvn0brd.png)

![[Episode 6] 아트테크 하고, 에어드랍 받자!](https://f1.tokenpost.kr/2023/08/3b7hm5n6wf.jpg)

![[토큰포스트] 기사 퀴즈 528회차](https://f1.tokenpost.kr/2026/02/0l6qk9c4ub.jpg)

![[토큰포스트] 기사 퀴즈 527회차](https://f1.tokenpost.kr/2026/02/6ndj5dyz0f.jpg)

![[토큰포스트] 기사 퀴즈 526회차](https://f1.tokenpost.kr/2026/02/qhaxcpku8t.jpg)

![[토큰포스트] 기사 퀴즈 525회차](https://f1.tokenpost.kr/2026/02/rx65p108a9.jpeg)