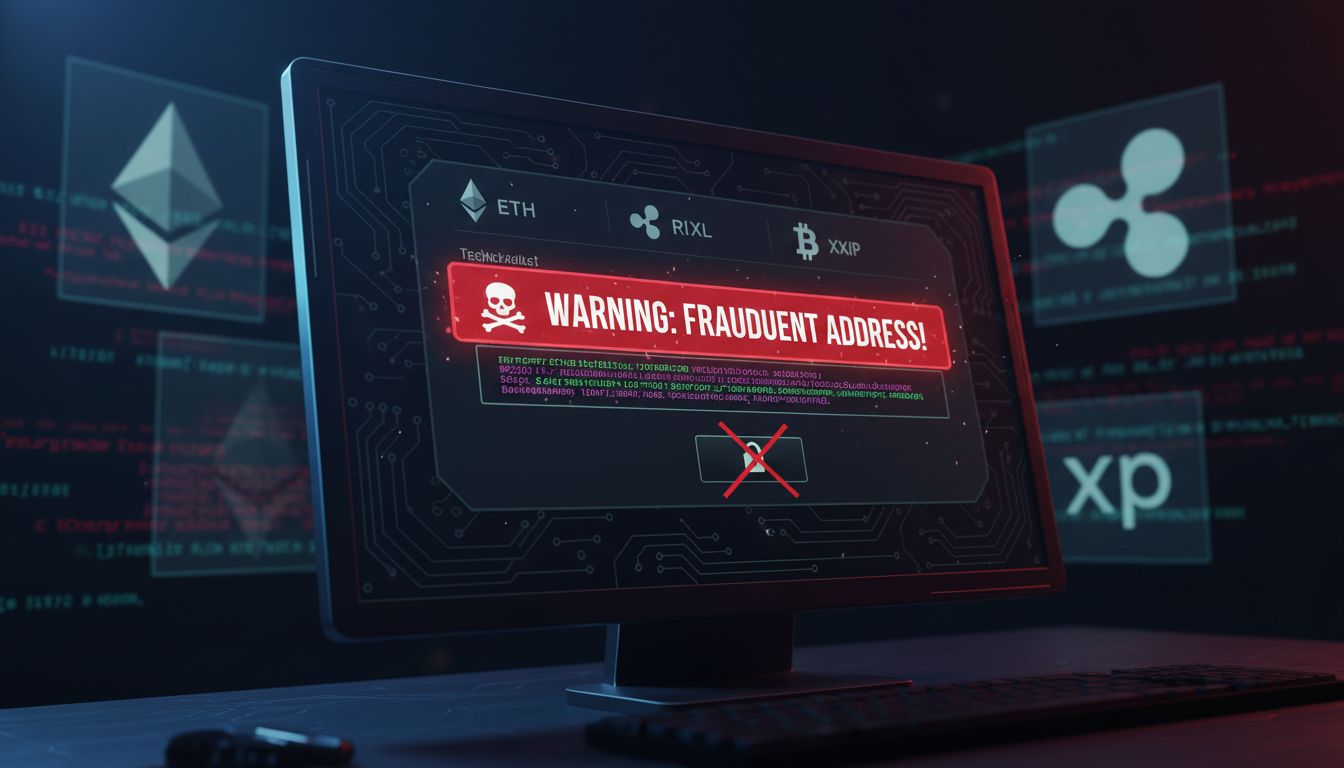

바이낸스 공동 창업자인 창펑 자오(CZ)가 ‘주소 독살(Address Poisoning)’ 사기 근절을 위한 시스템 개선을 강하게 촉구하고 나섰다. 직접적인 계기가 된 사건은, 한 이용자가 단순한 복사·붙여넣기 실수로 무려 5,000만 달러(약 722억 원) 상당의 USDT를 도난당한 대형 사고였다.

‘주소 독살’로 5,000만 달러 증발…6분 만의 비극

사건은 불과 1시간도 채 걸리지 않아 벌어졌다. 피해자는 바이낸스에서 자금을 출금한 후, 정상 주소로 50 USDT를 먼저 테스트 송금했다. 그러나 몇 분 뒤, 과거 거래 내역에서 ‘비슷하게 생긴 주소’를 복사해 4,999만 9,950 USDT를 전송하며 비극이 시작됐다. 이 주소는 공격자가 이전에 극소량의 토큰을 보내면서 지갑에 심어 놓은 가짜 주소였다.

이번 피해 지갑은 약 2년간 활동해온 주소로, 대부분 USDT 송금에 이용되었다. 초기 보고에 따르면 도난 자금은 잠시 해당 주소에 머물렀지만, 이후 일부는 이더리움(ETH)으로 전환돼 여러 지갑으로 분산 송금되었다. 추적 결과, 익명 믹서 서비스인 토네이도캐시(Tornado Cash)로 경유된 흔적도 확인됐다.

CZ “주소 독살은 사라져야 할 범죄”

창펑 자오 전 CEO는 공개 성명을 통해 이 사건을 ‘근절 가능한 범죄’라고 규정하며, 업계 전체가 공조해 사기 퇴치 시스템을 도입해야 한다고 강조했다. 그는 지갑 프로그램들이 단순한 블록체인 쿼리를 통해 ‘알려진 위조 주소’를 자동 탐지하고, 거래 전 사용자에게 경고하도록 제안했다.

또한 자오 전 CEO는 보안 커뮤니티가 실시간으로 관리하는 ‘블랙리스트 데이터베이스’를 지갑 앱들이 참조할 수 있어야 하며, dust 거래(극소량 송금)와 같은 스팸 트랜잭션은 아예 사용자 거래 내역에서 제외해야 한다고 주장했다. 그는 바이낸스가 운영하는 지갑은 이미 이와 유사한 기능을 제공한다고 설명했다.

점점 교묘해지는 ‘주소 독살’…피해는 급증

주소 독살은 ‘더스팅 스캠(dusting scam)’이라고도 불리며, 공격자는 진짜 주소와 외형이 매우 유사한 가짜 주소로 극소량 암호화폐를 보내 거래 내역에 ‘위장’시킨다. 사용자가 향후 복사·붙여넣기 과정에서 이 가짜 주소를 실수로 선택하게 만드는 수법이다.

보안 기업 슬로우미스트(SlowMist)와 TRM랩스에 따르면, 특히 전송 수수료가 낮거나 무료인 네트워크에서 이 수법이 폭발적으로 확산 중이다. 예를 들어 트론(TRX) 블록체인의 경우, 자동화된 공격자 봇들이 수천 개의 가짜 주소를 생성해 고액 지갑들을 집중적으로 겨냥한다.

실제로 USDT처럼 일정 가치가 보장된 스테이블코인은 주요 공격 타깃이다. 체이널리시스(Chainalysis) 보고에 따르면, 암호화폐 산업 전반에서 누적 보안 피해는 약 900억 달러(약 130조 원)에 달하며, 2025년 한 해에만 90억 달러(약 13조 원)가 사기로 사라진 것으로 파악된다.

업계뿐 아니라 규제 당국도 대응 가속

이처럼 점점 정교해지는 사기 수법에 대응하기 위해 입법기관도 움직이고 있다. 최근 미국 상원의 엘리사 슬롯킨, 제리 모란 의원은 초당적 법안 ‘SAFE 크립토 법(SAFE Crypto Act)’을 발의하며 연방 차원의 사기 대응 태스크포스 구성을 제안했다. 해당 법안은 갈수록 늘어나는 크립토 사기로부터 일반 투자자들을 보호하려는 취지다.

2024년 미국 내 암호화폐 투자 사기 피해는 약 93억 달러(약 13조 4,400억 원)로 전년 대비 큰 폭으로 증가했다. 이에 따라 향후 규제와 보안 강화는 산업 전반의 핵심 이슈로 자리잡을 전망이다.

🔎 시장 해석

주소 독살 피해 사례는 단순한 사용자 실수가 천문학적 손실로 이어질 수 있는 위험성을 보여준다. 이 사건은 개인 보안이 산업 전반의 신뢰도를 좌우할 수 있다는 점에서 중요하다.

💡 전략 포인트

이용자들은 거래 시 직접 입력 또는 주소북 활용 등 승인된 방법으로 주소를 검증하는 습관이 필요하다. 지갑 제공사와 거래소들도 사용자 인터페이스 개선을 통한 피싱 차단 기능 강화가 요청된다.

📘 용어정리

주소 독살(Address Poisoning): 공격자가 유사 주소를 거래내역에 미리 심어두고 사용자가 실수로 이를 복사해 송금하게 만드는 피싱 수법. ‘더스팅’ 공격의 한 형태로 주로 스테이블코인을 노린다.

💡 더 알고 싶다면? AI가 준비한 다음 질문들

A. 공격자가 사용자의 지갑에 수수료가 거의 없는 극소량의 암호화폐(더스트)를 보내면서 자신이 만든 가짜 주소를 거래내역에 끼워놓습니다. 사용자가 이후 거래 시 거래내역에서 주소를 복사해 붙여넣기를 할 경우, 해당 가짜 주소로 보낼 수 있어 큰 금액이 털릴 수 있습니다.

A. 스테이블코인은 가치 변동성이 거의 없어 해킹이나 사기의 대상이 되기 쉽습니다. 특히 많은 사용자가 송금에 자주 사용하기 때문에 공격자가 노릴 확률이 매우 높습니다.

A. 주소 복사는 가급적 '주소 저장 기능'이나 '주소 북'을 이용하고, 복사한 주소의 앞뒤 문자열을 항상 재확인하는 습관이 중요합니다. 지갑과 거래소에도 스팸 트랜잭션 필터 기능이 있는지 확인하는 것이 좋습니다.

A. 창펑 자오 같은 업계 리더들은 ‘실시간 블랙리스트 공유 시스템’과 ‘자동 경고 기능’을 지갑이나 dApp에 통합할 것을 제안하고 있으며, 이미 일부 지갑은 해당 기능을 도입해 적용 중입니다.

TP AI 유의사항

TokenPost.ai 기반 언어 모델을 사용하여 기사를 요약했습니다. 본문의 주요 내용이 제외되거나 사실과 다를 수 있습니다.

2

2

![[저녁 시세브리핑] 암호화폐 시장 하락세… 비트코인 66,773달러, 이더리움 1,948달러](https://f1.tokenpost.kr/2026/02/a59f047e77.jpg)

![[Episode 12] IXO™2024 참여하고, 2억원 상당 에어드랍 받자!](https://f1.tokenpost.kr/2024/03/bk2tc5rpf6.png)

![[Episode 11] 코인이지(CoinEasy) 에어드랍](https://f1.tokenpost.kr/2024/02/g0nu4cmps6.png)

![[Episode 8] Alaya 커뮤니티 입장하고, $AGT 받자!](https://f1.tokenpost.kr/2023/10/0evqvn0brd.png)

![[Episode 6] 아트테크 하고, 에어드랍 받자!](https://f1.tokenpost.kr/2023/08/3b7hm5n6wf.jpg)

![[토큰포스트] 기사 퀴즈 532회차](https://f1.tokenpost.kr/2026/02/geibni8f8j.jpg)

![[토큰포스트] 기사 퀴즈 530회차](https://f1.tokenpost.kr/2026/02/wzoyk1y2ly.jpg)

![[토큰포스트] 기사 퀴즈 529회차](https://f1.tokenpost.kr/2026/02/jnnmwwttwl.jpeg)

![[토큰포스트] 기사 퀴즈 528회차](https://f1.tokenpost.kr/2026/02/0l6qk9c4ub.jpg)

![[오늘의 주목 코인] 레이어제로(ZRO), 하루 새 26% 급등…공포·탐욕지수 97 ‘매우 탐욕’](https://f1.tokenpost.kr/2026/02/sce6ksixnm.png)